多くの企業がオンプレミス環境とクラウドサービスを組み合わせたハイブリッドIT環境を採用しています。この柔軟性と拡張性を備えた構成は利便性をもたらす一方で、構成管理上の課題も増加しています。

その中でも特に見落とされがちな脅威が「構成ドリフト」です。構成ドリフトとは、システムが意図した状態から徐々に乖離していく現象であり、発見が遅れるとセキュリティ事故やシステム障害を引き起こす可能性があります。

主なポイント

- 構成ドリフトは、ハイブリッド環境全体にわたってセキュリティと安定性を徐々に損ないます。

- 手作業による構成追跡では、多様なIT環境における変化を管理しきれません。

- 自動化された構成管理ツールを導入することで、構成の可視化と制御が可能になります。

ハイブリッド環境が構成ドリフトに弱い理由

ハイブリッドIT環境では、異なる管理モデルやツールが混在するため、構成の一貫性維持が困難になります。以下のような課題が構成ドリフトを加速させる要因となっています。

多様なシステムの複雑な構成管理

- レガシーシステム、クラウドサービス、コンテナ化アプリケーションが混在し、個別に異なる設定が求められます。

- AWS、Azure、オンプレミス間でのリソース管理やセキュリティ制御の違いにより、構成標準化が難航します。

- Infrastructure as Code(IaC)の導入状況が領域ごとに異なり、盲点が生じやすくなります。

- KubernetesやOpenShiftなどのクラスタ管理ツールとクラウド管理ツールとの非互換性も、構成のばらつきの原因になります。

可視性不足とポリシーの不統一

- オンプレミス向けの監視ツールではクラウド構成が見えず、クラウドネイティブのセキュリティツールではレガシー環境が対象外となるケースがあります。

- 認証方式(オンプレはディレクトリ、クラウドはIdPなど)の違いにより、アクセス制御に不整合が生じます。

主な可視性の欠如ポイント:

- ファイアウォール設定の不一致

- 証明書管理の不統一

- ネットワーク設定やIP割当の衝突

- SaaSと社内システム間のアクセス権の不整合

- FIPS準拠やカーネル設定の環境差

増加する攻撃対象領域とコンプライアンスリスク

- 境界が多層化することで、セキュリティ境界ごとに構成ミスが発生しやすくなります。

- クラウドとオンプレミスで実装される統制が異なるため、規制要件に一貫して準拠することが困難です。

- セキュリティツールの未統一な導入も、リスク検知の抜け漏れを招きます。

実例:SaaSのアクセス権がドリフトし、情報漏洩を招いたケース

ある金融機関では、SaaSアプリのアクセス権が基準から逸脱したことで、重大な情報漏洩インシデントが発生しました。

- オンプレミス環境では厳格なロールベースアクセス制御が運用されていた一方、

- クラウドCRMでは急拡大に伴い、管理者が異なる権限でユーザーを追加していたことが判明しました。

- 構成監視ツールはインフラ構成を把握していたものの、SaaSアプリのユーザー権限には対応していませんでした。

- その結果、マーケティング部門の社員が本来閲覧不可である顧客の財務データを出力できてしまいました。

構成ドリフトがもたらす実務上の影響

セキュリティリスク

- 過剰なアクセス権やパッチ未適用などの設定ミスが、攻撃対象の拡大を招きます。

- SaaSアプリにおける構成ミスが原因のインシデントは全体の63%にのぼるとの調査結果もあります。

コンプライアンス違反

- データ暗号化の欠如、監査ログの未記録、不適切なデータ保管場所の設定などが違反に直結します。

- GDPR違反では最大2,000万ユーロまたは年商の4%の制裁金が科される可能性があります。

運用効率の低下

- テスト環境と本番環境の構成差により、デプロイ失敗や予期せぬ不具合が発生します。

- エンジニアの約20%が、構成ドリフト起因のパフォーマンス問題の調査に時間を費やしているという報告もあります。

隠れたコスト

- ゾンビリソース(放置されたクラウド資源)がクラウドコストの15〜30%を占める場合があります。

- ソフトウェアライセンスの過剰契約や重複導入も、構成管理の甘さに起因します。

従来の対策の限界

手動監査の限界

- 作業負荷が高く、設定の記録との不一致が多く発生します。

- 最大40%の構成差分が見逃される可能性があるとされています。

サイロ化した監視ツールの盲点

- オンプレかクラウドいずれかに特化したツールでは、全体像を把握できません。

後追い管理のリスク

- 問題発生後の対処となり、復旧コストが予防策の3〜5倍になる場合もあります。

ジョーシスによる構成ドリフト対策

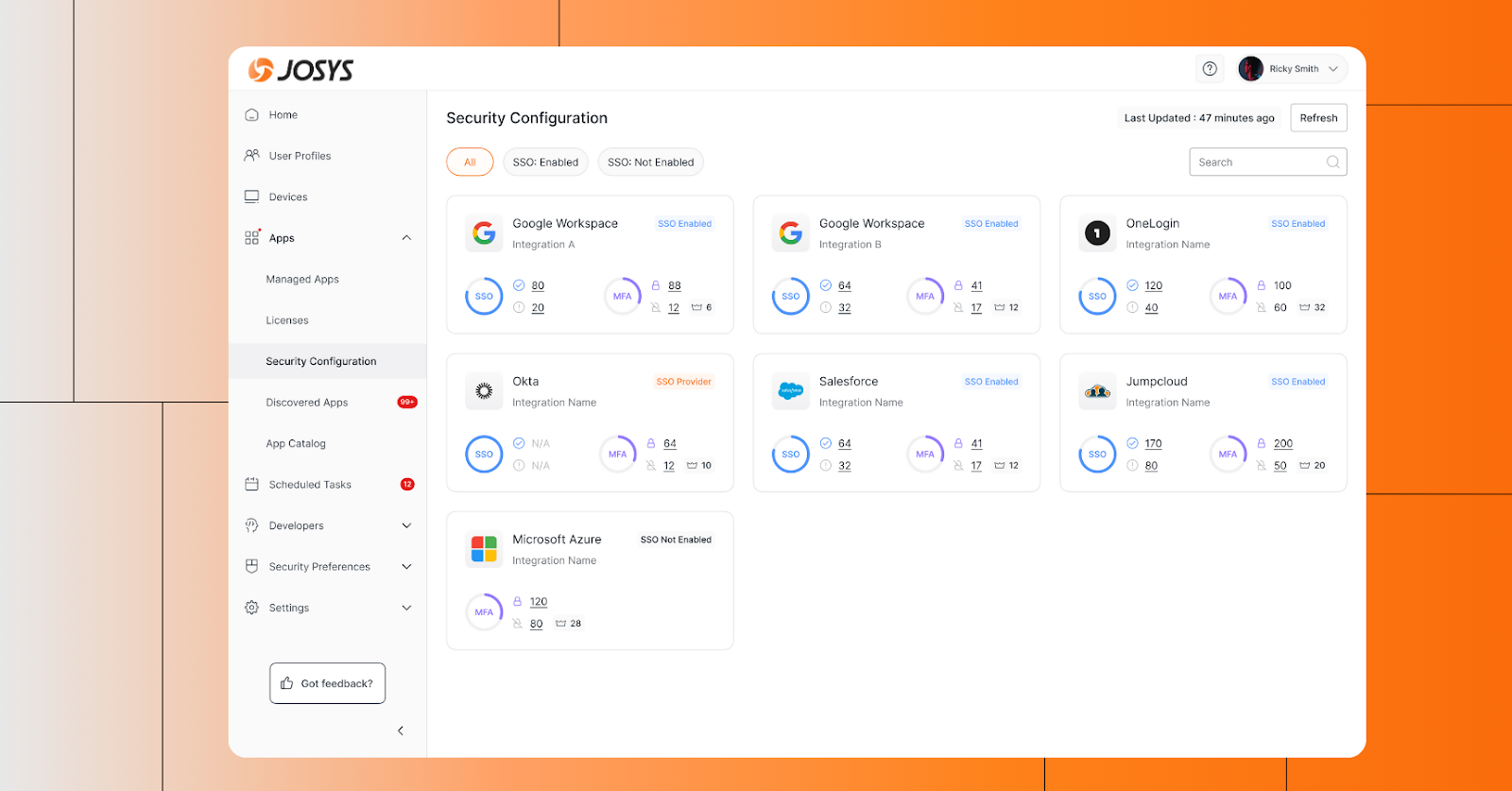

SaaS管理プラットフォーム「ジョーシス」は、構成ドリフトの早期発見と自動対処を可能にする多層的な機能を備えています。

一元的な可視化

- すべてのSaaS・クラウド・端末構成を統合ダッシュボードで可視化

- 構成履歴を保存し、監査対応やトラブル調査にも活用可能

- 部門・業務別に資産を分類し、管理優先度を明確化

継続的な構成監視

- ベースラインとの乖離を定期的に自動スキャンし、即時通知

- Slackなど外部通知ツールと連携し、影響度に応じたアラートを出力

- 機械学習による異常検知にも対応

ポリシー強制適用

- SOC 2、ISO 27001、GDPRなどの基準に準拠したテンプレートを提供

- 未許可の変更を事前にブロック/検出後に自動修正

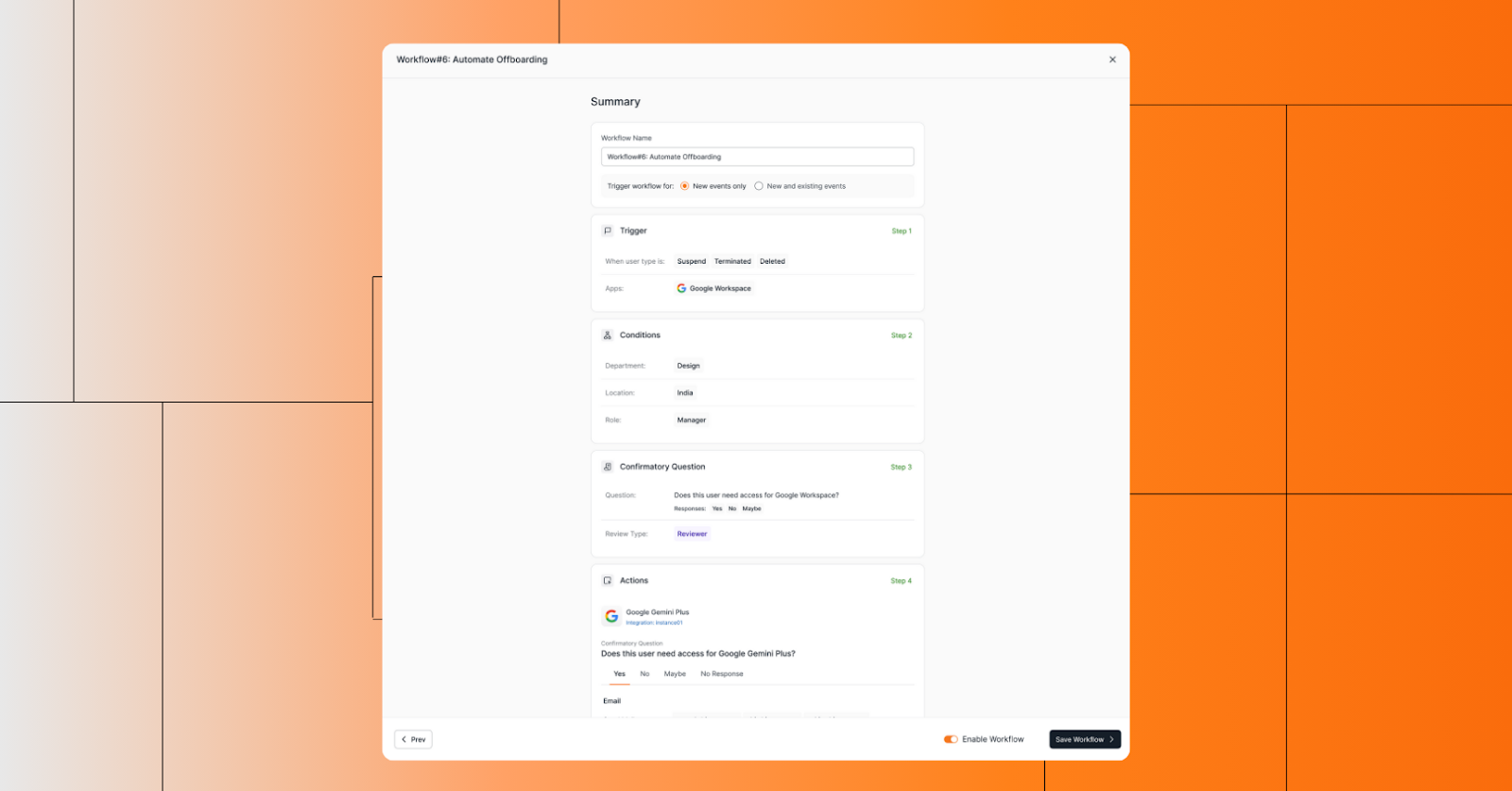

アカウントライフサイクル管理

- 入社・異動・退職に応じたアクセス権限の自動調整

- ヒューマンエラーによる権限逸脱を防止し、ログを完全記録

他ツールとの連携

- ServiceNow、JiraなどのITSMツールと連携し、構成管理を業務プロセスに統合

- セキュリティツールと相互連携し、構成リスク情報を共有

- CMDBとの同期により、常に正確な構成情報を維持

- 各種監査向けレポートを自動生成

まとめ

構成ドリフトは、ハイブリッド環境における見えにくいリスクとして、セキュリティ、コンプライアンス、コスト効率のあらゆる面に悪影響を及ぼします。

手作業や断片的なツールでは対応しきれない複雑な環境下において、ジョーシスのようなSaaS管理プラットフォームを活用することで、構成管理の標準化・自動化・可視化を実現できます。

継続的な監視と一元管理により、構成リスクを最小限に抑え、IT運用の信頼性を高めていくことが可能です。ジョーシスを活用し、より安全かつ効率的なIT環境の構築をぜひご検討ください。